В начале июля сообщалось, что Bleeping Computer обнаружил подозрительную активность, направленную на получение доступа к 2.3 миллиону биткоин кошельков, которые как они обнаружили находятся под угрозой взлома. При атаке использовалось хакерское ПО, известное как "угонщик буфера обмена", которое потенциально способно заменить оригинальный адрес для перевода на адрес одного из злоумышленников. Угроза хакерских атак подобного типа была предсказана "Лабораторией Касперского" еще в ноябре прошлого года. В настоящее время, подобные атаки - это один из наиболее распространенных способов хищения криптовалют и их доля составляет примерно 20% от всех атак с целью кражи криптовалют. Кроме того, 12 июля на сайте CoinTelegraph был опубликован отчет "Лаборатории Касперского", в котором сообщалось что за последний год преступники смогли украсть более 9 миллионов долларов в Эфире (Ethereum) с помощью схем социальной инженерии.

В начале июля сообщалось, что Bleeping Computer обнаружил подозрительную активность, направленную на получение доступа к 2.3 миллиону биткоин кошельков, которые как они обнаружили находятся под угрозой взлома. При атаке использовалось хакерское ПО, известное как "угонщик буфера обмена", которое потенциально способно заменить оригинальный адрес для перевода на адрес одного из злоумышленников. Угроза хакерских атак подобного типа была предсказана "Лабораторией Касперского" еще в ноябре прошлого года. В настоящее время, подобные атаки - это один из наиболее распространенных способов хищения криптовалют и их доля составляет примерно 20% от всех атак с целью кражи криптовалют. Кроме того, 12 июля на сайте CoinTelegraph был опубликован отчет "Лаборатории Касперского", в котором сообщалось что за последний год преступники смогли украсть более 9 миллионов долларов в Эфире (Ethereum) с помощью схем социальной инженерии.

Коротко о проблеме:

Уже упомянутый нами ранее портал Bleeping Computer, основной целью которого является повышение компьютерной грамотности пользователей, пишет о важности соблюдения хотя бы некоторых основных правил для обеспечения базового уровня защиты ваших крипто активов.

"Большинство технических проблем в плане безопасности связаны не с компьютером, а с тем, что пользователь не осведомлен о базовых понятиях, лежащих в основе всех проблем вычислительной техники. Эти понятия включают аппаратное обеспечение, файловую систему, операционную систему, интернет и приложения."

Эту же точку зрения разделяют многие эксперты в сфере шифрования. Один из таких экспертов, Оуриэль Охайон - инвестор и предприниматель - делает акцент на личной ответственности пользователей в статье на блоге Hackernoon:

"Да, вы контролируете собственные активы, но главное заключается в том, что вы так же сами отвечаете за свою собственную безопасность. И поскольку большенство людей не являются экспертами по безопасности, они очень часто подвергают свои активы опасности, без определенных знаний в этой сфере. Я всегда удивляюсь, что вокруг столько людей, даже тех кто разбирается в технике, не принимают основных мер безопасности."

По словам Лекса Соколина, директора Fintech по независимым исследованиям, каждый год тысячи людей становятся жертвами обычного фишинга и клонирования сайтов, добровольно отдавая мошенникам 200 миллионов долларов в криптовалюте, которые больше никогда не вернуться их владельцам.

Что это может нам сказать? Хакеры, которые атакуют криптовалютные кошельки, как правило используют основную уязвимость в системе, а именно невнимательность и невежество пользователей. Давайте посмотрим подробнее как это происходит, и как можно защитить свои средства:

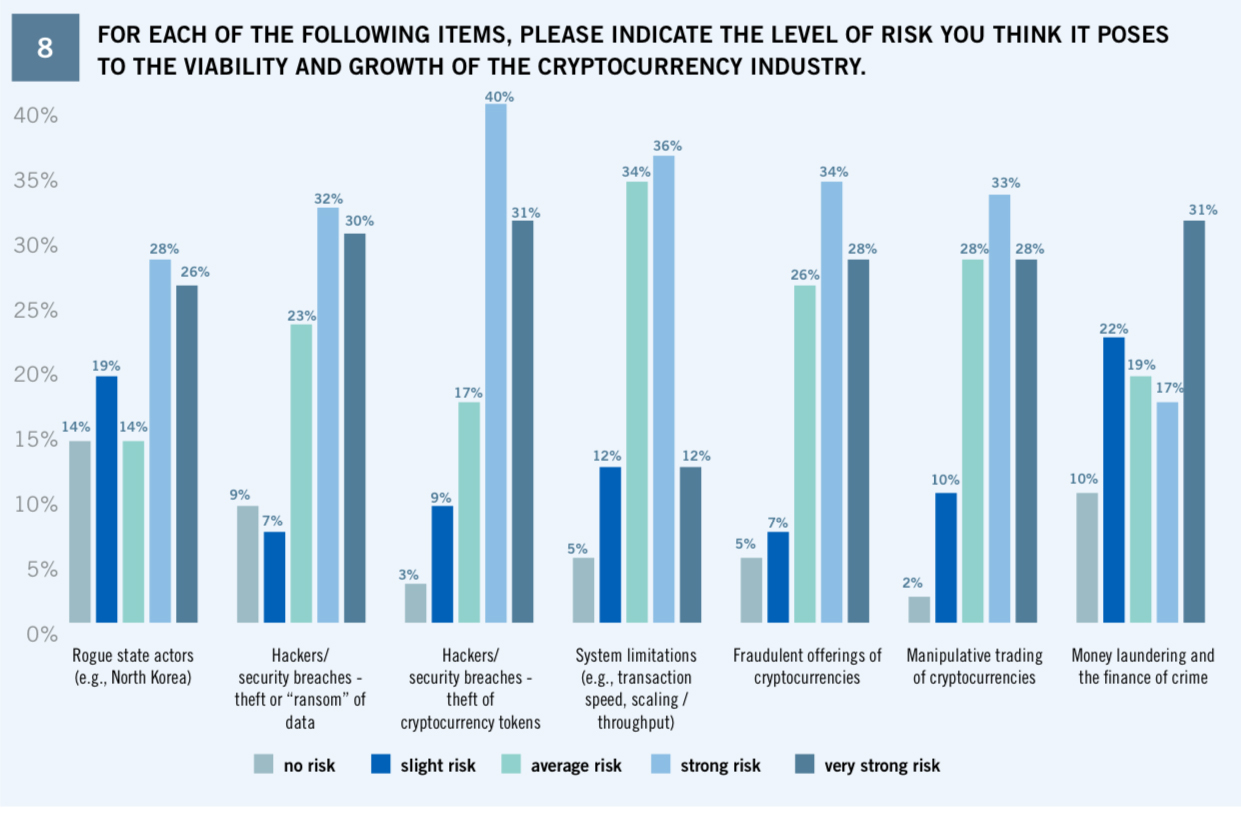

250 миллионов потенциальных жертв:

Исследование, проведенное американской компанией "Foley & Ladner", показало, что 71% крупных крупных трейдеров и инвесторов связывают кражу криптовалют с самым высоким риском, который влияет на рынок. 31% опрошенных считают, что угроза деятельности хакеров для глобальной криптовалютной индустрии очень высока.

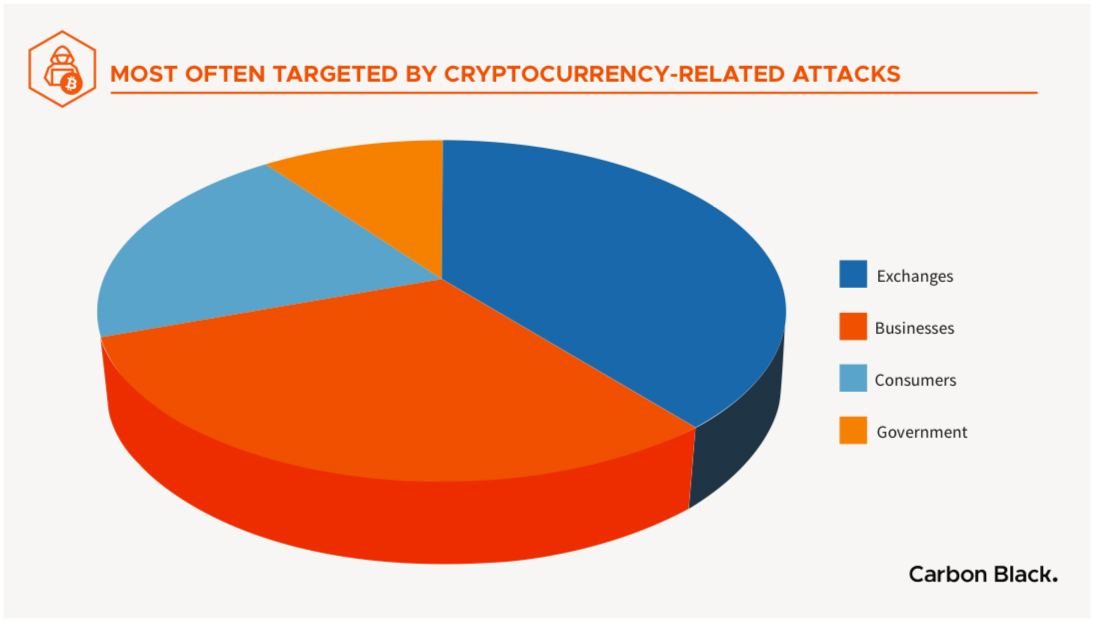

Эксперты из "Hackernoon" проанализировали данные о хакерских атаках на 2017 год, которые можно разделить на три больших сегмента:

- Атаки на блокчейн, биржи криптовалют и ICO.

- Распространение зловредного программного обеспечения для скрытого майнинга.

- Атаки, направленные на кошельки пользователей.

Удивительно, но статья "Smart Hacing tricks", опубликованная на Hackernoon, не получила широкой популярности и предупреждения для обычных пользователей, которые кажутся очевидными, должны повторяться снова и снова, поскольку ожидается, что количество держателей криптовалюты по данным RT, достигнет 200 миллионов к 2024 году.

Согласно исследованиям ING Bank NV и Ipsos, которые не рассматривали Восточно-азиатский регион, около 9% европейцев и 8% жителей США являются владельцами криптовалютных активов, при этом 25% населения планируют приобрести цифровые активы в ближайшем будущем. Таким образом, почти четверть миллиарда потенциальных жертв вскоре могут попасть с сферу хакерской деятельности.

Мобильные приложения из Google Play и App Store.

Советы:

- Не устанавливайте мобильные приложения без особой необходимости.

- Добавляйте по возможности 2-факторную авторизацию, для всех мобильных приложений, связанных с личными данными и криптовалютой.

- Обязательно проверяйте ссылки на приложение на официальном сайте проекта перед установкой.

Жертвами взломов чаще всего являются владельцы смартфонов с операционной системой Android, которые не используют 2-факторную авторизацию 2FA (когда для доступу к данным требуется не только логин и пароль, а еще и дополнительный код). Этот дополнительный код имеется у пользователя при себе (например физический токен). Дело в том, что открытая операционная система Google Android делает ее открытой так же и для вирусов, и следовательно она менее безопасна, по мнению Forbes, чем закрытая iOS. Хакеры часто добавляют свои приложения в Google Play Store якобы от имени определенных популярных криптовалютных ресурсов. Когда подобное приложение запускается, пользователь вводит свои конфиденциальные данные для доступа к своим учетным записям, тем самым предоставляя хакерам доступ к своему аккаунту.

Одной из самых известных жертв таких хакерских атак были трейдеры американской криптовалютной биржи Poloniex. Хакеры загружали множество поддельных якобы официальных мобильных приложений Poloniex в Google Play. При том что официального приложения Poloniex попросту не существовало, и не существовало ссылок на какое-либо приложение на сайте биржи. По словам Лукаса Стефанко, аналитику вредоносных программ из ESET, более 5500 трейдеров этой биржи пострадали от этого вредоносного ПО, до того как оно было изъято из Google Play.

Пользователи iOs, в свою очередь, чаще всего загружают приложения со скрытыми майнерами внутри. В связи с чем, Apple даже были вынуждены ужесточить правила приема заявок на размещение ПО в своем магазине, чтобы хоть как-то приостановить распространение такого вредоносного ПО. Но это совершенно другая история, ущерб от которой не сравним со взломом кошельков, поскольку майнер только замедляет работу устройства.

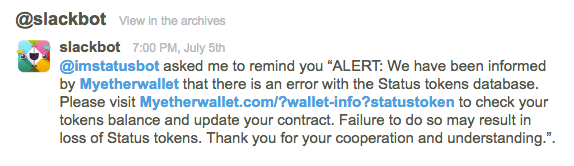

Боты в Slack:

Советы:

- Сообщайте о Slack-ботах для их блокировки.

- Игнорируйте активность ботов.

- Защитите Slack-канал, например с помощью ботов безопасности Metacert или Webroot, антивирусного ПО AVIRA или даже встроенного "Google Safe Browsing".

С середины 2017 года Slack-боты нацеленные на кражу криптовалюты стали бедствием самого быстро развивающегося корпоративного мессенджера. Чаще всего хекары создают ботов, которые уведомляют пользователей о проблеме с их криптовалютой. Цель состоит в том, чтобы заставить пользователя кликнуть по ссылке и ввести приватный ключ от кошелька. С такой же скоростью как появляются подобные боты, они блокируются пользователями Slack. На смотря на очень быструю реакцию сообщества на таких ботов, хакеру иногда получается украсть некоторое количество крипты.

Самой большой успешной атакой хакеров через Slack является взлом группы Enigma, которая осуществляла pre-sale. Посредством этой атаки хакерам удалось похитить порядка 500 000 долларов в Ethereum эквиваленте у доверчивы пользователей.

Плагины для крипто-торговли:

Советы:

- Используйте отдельный выделенный браузер для операций с криптовалютами.

- Используйте режим инкогнито.

- Не загружайте криптовалютные плагины.

- Выделите и используйте отдельный компьютер или ноутбук только для работы с криптовалютами.

- Установите антивирус и сетевую защиту.

Интернет-браузеры предоставляют возможность установки огромного количества плагинов и расширений для улучшения пользовательского интерфейса и более удобной работой с биржами и онлайн-кошельками. И дело даже не в том, что выводимую подобными дополнениями информацию могут читать все, но и то что все эти расширения работают на JavaScript, что делает их чрезвычайно уязвимыми для атак. Причина в том, что в последнее время изза популярности WEB2.0, AJAX и богатым функционалом интернет-приложений - JavaScript и его уязвимости стали широко распространены в организациях (особенно в индийских). Кроме того, многие плагины могут использоваться для скрытого майнинга с помощью ресурсов пользователей.

Аутентификация посредством СМС:

Советы:

- Отключите переадресацию вызовов, чтобы запретить злоумышленникам возможный доступ к вашим данным.

- Используйте 2-факторную авторизацию по СМС или же используйте программное обеспечение для 2-факторной авторизации.

Многие пользователи предпочитают использовать мобильную аутентификацию, так как их телефон всегда находится у них под рукой. Компания Positive Technologies, которая специализируется на кибер-безопасности, продемонстрировала, насколько легко можно перехватить СМС с кодом подтверждения, переданным практически по всему миру по протоколу Signal System 7 (SS7). Специалисты смогли получить чужие текстовые сообщения, используя свой собственный разработанный инструмент, который использует "дыры" в сотовых сетях для перехвата текстовых сообщений в пути. Демонстрация проводилась на примере учетных записей Coinbase, но реальная уязвимость находится в самих сотовых сетях, заявили Positive Technologies. Это доказало, что к любой система можно получить доступ, даже если используется 2-факторная авторизация через СМС.

Публичные сети Wi-Fi:

Советы:

- Не выполняйте операции с криптовалютой через общедоступные сети Wi-Fi, даже если вы используете при этом VPN.

- Регулярно выполняйте обновление прошивки вашего маршрутизатора,поскольку производители оборудования часто выпускают обновления, направленные на защиту от подстановки ключей.

Еще в октябре прошлого года в протоколе Wi-Fi Proected Access (WPA), который используют маршрутизаторы, была обнаружена неустранимая уязвимость. После выполнения элементарной атаки KRACK (атаки с переустановкой ключа) устройство пользователя снова переподключилось к той же самой сети от хакеров. Вся информация отправляемая и получаемая пользователем (включая и приватные ключи от кошельков) стала доступна злоумышленникам. Данная проблема особенно актуальна для публичных сетей Wi-Fi на ЖД станциях, в аэропортах, гостиницах и местах скопления большого количества людей.

Сайты клоны и фишинг:

Советы:

- Никогда не взаимодействуйте с сайтами, которые связаны с криптовалютами и не поддерживают протокол HTTPS.

- При использовании Chrome используйте расширение (например Cryptonite), которое показывает адреса подменю.

- При получении сообщений от любых ресурсов, связанных с криптовалютой, скопируйте ссылку в поле адреса браузера и сравните ее с адресом официального сайта.

- Если что-то вам покажется подозрительным, закройте окно и удалите письмо из своего почтового ящика.

Эти старые-добрые методы защиты т взлома были известны еще много лет назад и они до сих пор все еще отлично работают. В первом случае злоумышленники создают полные копии оригинальных сайтов на доменах, которые всего одним символом отличаются от оригинала. Цель подобного трюка, включая замену адреса в поле адреса браузера, заключается в том, чтобы заманить пользователя на фейковый сайт и заставить его ввести пароль к учетной записи или приватный ключ. Во втором случае хакеры отправляют письмо по электронной почте, которое по оформлению идентично официальным письмам от настоящего проекта, но ссылка в котором ведет на сайт-клон. Согласно Chainalisis, мошенники, использующие этот метод, уже украли криптовалюты на сумму более 225 миллионов долларов США.

Криптоджекинг, скрытый майнинг и здравый смысл:

Хорошей новостью является то, что хакеры постепенно теряют интерес к мощным атакам на кошельки из-за растущего противостаяния им криптовалютными сервисами и растущего уровня компьютерной грамотности самих пользователей. Теперь в центре внимания хакеров находится скрытый майнинг с помощью пользовательских ресурсов.

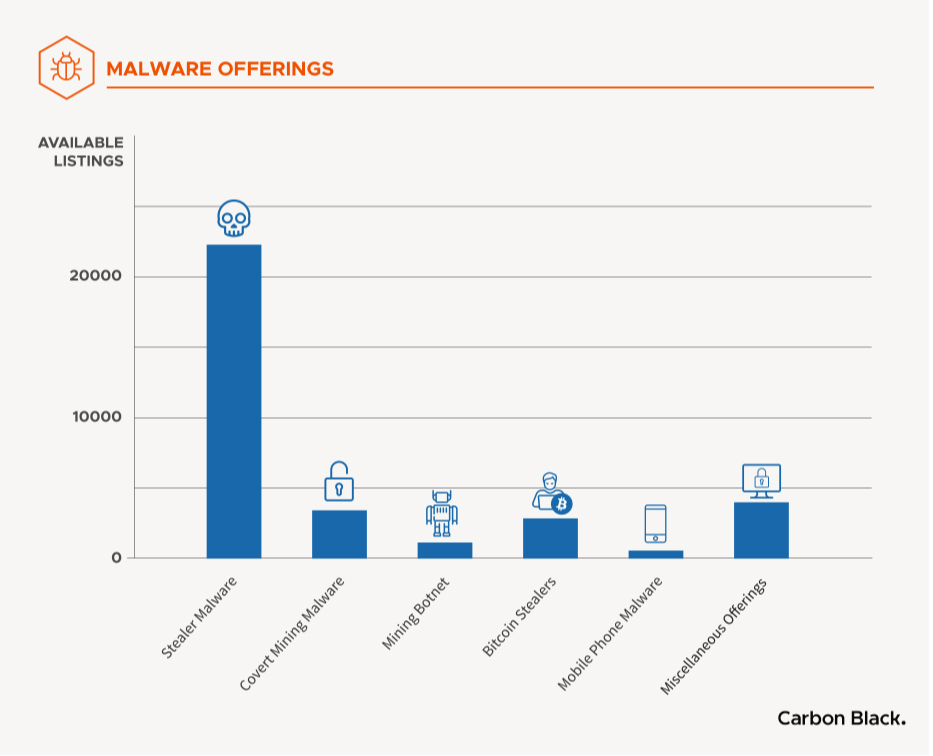

По данным MacAfee Labs, в первом квартале 2018 года, во всем мире было зарегистрировано 2.9 миллиона образов вирусного программного обеспечения для скрытой добычи. Это на 625% больше, чем в последнем квартале 2017 года. Этот метод называется "Криптоджекинг" и он увлек хакеров своей простотой так, что они массово взялись за реализацию подобных компьютерных вирусов, практически полностью отказавшись от традиционных "Программ-вымогателей". Плохая новость заключается в том, что активность взломов ничуть не уменьшилась. Эксперты компании Carbon Black, которая работает с кибер безопасностью, показали, что на июль 2018 года в даркнете около 12 000 торговых площадок продают около 34 000 решений для хакеров. Средняя цена за вредоносное ПО, продаваемое на подобных платформах, составляет около 224$.

Но как это происходит на наших компьютерах? Вернемся к новостях, с которых мы начали. 27 июня пользователи начали оставлять комментарии на форуме Malwarebytes о программе под названием All-Radio 4.27 Portable, которая была неосознанно установлена на их устройства. Ситуация осложнилась невозможностью ее удаления. Хотя в самом первоначальном виде данная программа представляла собой безобидное и популярное средство для просмотра контента, данная версия была модифицирована хакерами, чтобы стать контейнером для "неприятных сюрпризов".

Конечно же в контейнере оказался скрытый майнер, и он всего-лишь тормозил работу компьютера. Что касается программ для мониторинга подмены информации в буфере обмена, то когда пользователь копирует и вставляет адреса, она еще собирает адреса биткоин кошельков потенциальных жертв.

После подмены адреса пользователь может собственноручно отправить свою криптовалюту на кошелек хакера. Единственный способ защититься от подобного, это дополнительная проверка адреса после его введение в поле.